Parceiros de segurança

Modernize o ciclo de vida e reduza os riscos com DevSecOps

Uma solução DevSecOps abrangente

O ritmo acelerado da transformação digital resultou em uma mistura precipitada de processos e ferramentas DevSecOps em vez de um único sistema eficiente e coeso.

A Red Hat trabalha estreitamente com nossos parceiros do ecossistema de segurança para unificarmos as tecnologias de que você precisa para construir uma solução DevSecOps abrangente. Um sistema unificado de maneira apropriada melhora a eficiência e o desempenho do ciclo de vida de containers e aplicações, reduz os riscos e ajuda você a aproveitar ao máximo os seus investimentos em soluções Red Hat®.

Visão geral da solução

Resolva os desafios de segurança em todo o ciclo de vida das aplicações

As plataformas da Red Hat criam uma base para o DevSecOps, enquanto nossos parceiros integram e automatizam métodos e ferramentas de segurança em todo o ciclo de vida da aplicação. A Red Hat está posicionada de maneira única para oferecer a você uma solução de DevSecOps abrangente graças a nossa missão de open source, especialidade em nuvem híbrida aberta e amplo ecossistema de parceiros. Junto com tecnologias de parceiros, o Red Hat OpenShift® e o Red Hat Ansible® Automation Platform ajudam você a lidar com desafios de segurança no ciclo de vida da sua aplicação de container, incluindo desenvolvimento, implantação e runtime.

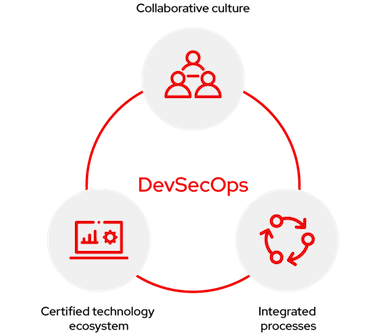

A Red Hat acredita que proteger o ciclo de vida de um container com métodos DevSecOps requer mudanças em três áreas: cultura, processo e tecnologia.

- Cultura: promover a cultura de colaboração entre as equipes de desenvolvimento, operações e segurança, além de ajudá-las a entender por que e como a segurança deve estar envolvida em todo o ciclo de vida do DevOps.

- Processo: automatizar, documentar e padronizar o fluxo de trabalho em processos estabelecidos para aprimorar a eficiência e a segurança em todo o ciclo de vida.

- Tecnologia: requer a integração das plataformas, ferramentas e processos que você está usando para operações, implantação e desenvolvimento da aplicação, em um único sistema coeso, o DevSecOps.

É essencial unir esses conceitos para que eles se complementem e se apoiem. A segurança deve ser aplicada em todo o ciclo de vida e ser tão transparente e automática quanto possível.

Transforme sua organização com DevSecOps

Casos de uso de segurança

Ecossistema e framework de segurança da Red Hat

A Red Hat trabalha estreitamente com os nossos parceiros estratégicos para certificar integrações com o Red Hat OpenShift e o Red Hat Ansible Automation Platform. Isso promove uma visão holística do ciclo de vida DevSecOps e nos ajuda a criar uma taxonomia de recursos de segurança para facilitar o consumo de soluções DevSecOps.

O framework de DevSecOps da Red Hat identifica nove categorias de segurança e 34 tecnologias que abrangem todo o ciclo de vida da aplicação. Ele posiciona recursos integrados da Red Hat, conjuntos de ferramentas de DevOps e soluções de parceiros de segurança em pontos de integração importantes no pipeline. Você pode implementar alguns ou todos os métodos e tecnologias em uma categoria, dependendo do escopo do seu ambiente de DevOps e das suas exigências específicas.

Casos de uso de segurança

A Red Hat e os nossos parceiros trabalham juntos para oferecer a você acesso às especialidades necessárias para incluir segurança e automação em todo o ciclo de vida da aplicação. Juntos podemos ajudar você a criar uma solução completa com segurança na maioria das vezes automática e quase transparente para equipes de operações e desenvolvimento. As áreas de especialidade incluem:

Segurança da plataforma

Resolva os riscos à segurança de container

A maioria das funcionalidades de segurança da Red Hat é habilitada por padrão para ajudar a simplificar a implantação e minimizar os riscos. Essas funcionalidades ajudam a proteger os containers nas suas fronteiras e o host de container escapes. Os métodos de segurança da plataforma incluem:

- Host

- Plataforma de aplicações em container

- Namespace

- Isolamento

- Fortalecimento de containers e Kubernetes

Gerenciamento de configuração e vulnerabilidades

Localize e corrija as vulnerabilidades de segurança

Aprimore, identifique, classifique e corrija falhas de segurança em aplicações, configurações e imagens de containers. Esses métodos ajudam a incorporar a segurança no ciclo de vida DevSecOps desde o início, o que economiza tempo e dinheiro. Os métodos de gerenciamento de configuração e vulnerabilidades incluem:

- Teste estático de segurança de aplicações (SAST)

- Análise de código estático (SCA)

- Teste interativo de segurança de aplicações (IAST)

- Teste dinâmico de segurança de aplicações (DAST)

- Gerenciamento de configuração

- Riscos em imagens

Gerenciamento de identidade e acesso

Controle o acesso ao sistema

Os métodos de gerenciamento de identidade e acesso (IAM) servem para controlar o acesso a ativos, aplicações e dados on-premises e na nuvem com base na identidade do usuário ou da aplicação e nas políticas definidas pelo administrador. Esses métodos estão presentes em todos os estágios do ciclo de vida de DevSecOps e ajudam a proteger o sistema do acesso não autorizado e movimento lateral. Os métodos de IAM incluem:

- Autenticação

- Autorização

- Cofres de segredos

- Módulos de segurança de hardware (HSM)

- Procedência

Conformidade e governança

Manter a conformidade contínua

Os métodos e as tecnologias de conformidade ajudam você a aderir às políticas empresariais e regulamentações governamentais e setoriais. Esses recursos são compatíveis com a automação de validação da conformidade e geração de relatórios ao longo do pipeline de DevSecOps. Eles ajudam a simplificar as auditorias e a evitar ações judiciais e multas regulatórias. Os métodos de conformidade incluem:

- Auditoria de conformidade regulatória

- Correção e controle de conformidade

Controles de rede

Fortaleça os fluxos de comunicação

Os controles e métodos de segmentação de rede permitem controlar, segregar e visualizar o tráfego do Kubernetes. Eles ajudam a isolar locatários e proteger os fluxos de comunicação entre aplicações conteinerizadas e microsserviços. Os métodos de segmentação e controles de rede incluem:

- Plug-ins da interface de rede do container (CNI)

- Políticas de rede

- Controle de tráfego

- Service mesh

- Visualização

- Análise de pacote

- Gerenciamento das interfaces de programação de aplicações (API)

Análise e proteção do runtime

Resolva atividades mal-intencionadas em tempo real

Os métodos de análise e proteção do runtime de produção ajudam a higienizar os clusters ao identificar e mitigar atividades suspeitas e nocivas em tempo real. Métodos de análise e proteção do ambiente de execução incluem:

- Controlador de admissões

- Análise do comportamento de aplicações

- Defesa contra ameaças

Controles de dados

Proteja a integridade e a confidencialidade dos dados

Os métodos e as tecnologias de controle de dados ajudam a proteger a integridade dos dados e impedir divulgações não autorizadas. Eles protegem os dados em repouso e em trânsito, ajudando a preservar a confidencialidade das informações dos clientes e a propriedade intelectual. Alguns controles de dados são:

- Proteção e criptografia de dados

Monitoramento e geração de logs

Melhore a visibilidade e a resposta

Os métodos de monitoramento e geração de logs disponibilizam informações sobre incidentes de segurança no ambiente de produção. Eles descrevem quando os eventos ocorreram, estabelecem uma causa provável e dão informações sobre as áreas afetadas. Isso melhora a visibilidade e acelera a resposta aos incidentes. Os métodos de monitoramento e geração de logs incluem:

- Monitoramento de clusters

- Gerenciamento de eventos e informações de segurança (SIEM)

- Análises forenses

Correção

Automatize a resposta de segurança

Os métodos de correção agem automaticamente quando ocorrem incidentes de segurança no ambiente de produção. Eles ajudam a aumentar o uptime e a evitar a perda de dados. Alguns métodos de correção são:

- Plataformas de orquestração, automação e resposta de segurança (SOAR)

- Resolução automática

Parceiros de segurança

Reduza o risco aumentando a eficiência e o desempenho

Use as guias abaixo para conhecer os fornecedores de software independente (ISV) de DevSecOps parceiros da Red Hat. Se preferir, acesse as páginas das parcerias e veja as soluções certificadas e com suporte para variados casos de uso.

Vulnerabilidade

A Red Hat e a Palo Alto Networks auxiliam na proteção do ambiente com segurança e conformidade nativas em nuvem em todo o ciclo de vida de desenvolvimento. O Prisma Cloud, da Palo Alto Networks, usa o Red Hat OpenShift para oferecer gerenciamento de postura de segurança em nuvem (CSPM) abrangente e proteção da carga de trabalho na nuvem (CWO) para suas implantações.

A Red Hat e a Aqua Security ajudam você a gerenciar e escalar suas cargas de trabalho nativas em nuvem enquanto reduzem os riscos na infraestrutura local, híbrida e em nuvem. O Aqua Cloud Native Security Platform integra-se ao Red Hat OpenShift para oferecer gerenciamento de vulnerabilidades com base em riscos, proteção detalhada do runtime e segurança e conformidade abrangentes da infraestrutura.

A Red Hat e a Sysdig ajudam empresas a adotar rapidamente abordagens nativas em nuvem. O Sysdig Secure DevOps Platform, Sysdig Secure e Sysdig Monitor usam o Red Hat OpenShift e o Red Hat Advanced Cluster Management for Kubernetes para oferecer segurança, conformidade e monitoramento unificados para ambientes privados, híbridos e de multicloud.

Capacite os desenvolvedores para facilitar a identificação e correção de vulnerabilidades em containers e aplicações Kubernetes, incluindo o Red Hat OpenShift. O Snyk Open Source automaticamente localiza, prioriza e corrige vulnerabilidades em dependências open source. O Snyk Code é uma ferramentea de teste estático de segurança de aplicações (SAST) reimaginada para desenvolvedores.

A plataforma Falcon da CrowdStrike detecta e impede padrões de comportamento malicioso dos principais tipos de inteligência de ameaças, evitando assim violações no OpenShift. Profunda visibilidade a imagens de container, eventos de runtime e configurações de implantação, além de proteção para endpoints, contas na nuvem e identidade, proporcionam uma solução consolidada para a segurança empresarial.

Conformidade

A Red Hat e a Aqua Security ajudam você a gerenciar e escalar suas cargas de trabalho nativas em nuvem com mais segurança na infraestrutura local, híbrida e em nuvem. O Aqua Cloud Native Security Platform integra-se ao Red Hat OpenShift para oferecer gerenciamento de vulnerabilidades com base em riscos, proteção detalhada do ambiente de execução e segurança e conformidade abrangentes da infraestrutura.

A Red Hat e a Sysdig ajudam empresas a adotar rapidamente abordagens nativas em nuvem. O Sysdig Secure DevOps Platform, Sysdig Secure e Sysdig Monitor usam o Red Hat OpenShift e o Red Hat Advanced Cluster Management for Kubernetes para oferecer segurança, conformidade e monitoramento unificados para ambientes privados, híbridos e de multicloud.

A Red Hat e a Palo Alto Networks auxiliam na proteção do ambiente com segurança e conformidade nativas em nuvem em todo o ciclo de vida de desenvolvimento. O Prisma Cloud, da Palo Alto Networks, usa o Red Hat OpenShift para oferecer gerenciamento de postura de segurança em nuvem (CSPM) abrangente e proteção da carga de trabalho na nuvem (CWO) para suas implantações.

A Tigera e a Red Hat se uniram para oferecer uma solução integrada de segurança e observabilidade para redes e microsserviços Kubernetes. Ela utiliza a plataforma líder de aplicações em containers híbrida e multicloud para capacitar os desenvolvedores a inovar e fazer entregas com mais rapidez, além de oferecer controles de conformidade e segurança de alta granularidade para proteger cargas de trabalho Kubernetes.

A plataforma Falcon da CrowdStrike detecta e impede padrões de comportamento malicioso dos principais tipos de inteligência de ameaças, evitando assim violações no OpenShift. Profunda visibilidade a imagens de container, eventos de runtime e configurações de implantação, além de proteção para endpoints, contas na nuvem e identidade, proporcionam uma solução consolidada para a segurança empresarial.

Identidade

A Red Hat e a CyberArk ajudam você a melhorar a segurança dos ambientes de container e dos scripts de automação. Políticas de segurança com acesso privilegiado em toda a empresa oferecem visibilidade, auditoria, reforço e gerenciamento de segredos para reduzir os riscos dos negócios. As soluções DevSecOps da CyberArk, incluindo o Conjur Secrets Manager e o Credential Providers, integram-se ao Red Hat OpenShift e ao Red Hat Ansible Automation Platform e usam uma plataforma centralizada para proteger, girar, monitorar e gerenciar credenciais privilegiadas para pessoas, aplicações, scripts e outras identidades não humanas.

Identifique ameaças ocultas, tome decisões mais conscientes baseadas em riscos e responda mais rápido às ciberameaças com uma plataforma de segurança virtual open source criada com o Red Hat OpenShift para implantação híbrida e multicloud. Conecte-se às fontes de dados existentes para gerar insights mais detalhados sobre as ameaças. Acesse ferramentas da IBM e de terceiros com segurança para localizar ameaças locais ou em nuvem. Orquestre rapidamente ações e repostas a essas ameaças sem migrar seus dados.

A integração do OpenShift com o Thales Luna HSMs assegura que as aplicações conteinerizadas possam aproveitar a proteção fornecida pela HSM a todo o ciclo de vida essencial, acelerar as operações de criptografia e se beneficiar da segurança FIPS 140-2 nível 3 de acordo com as regulamentações governamentais e do setor.

Dados

Identifique ameaças ocultas, tome decisões mais conscientes baseadas em riscos e responda mais rápido às ciberameaças com uma plataforma de segurança virtual open source criada com o Red Hat OpenShift para implantação híbrida e multicloud. Conecte-se às fontes de dados existentes para gerar insights mais detalhados sobre as ameaças. Acesse ferramentas da IBM e de terceiros com segurança para localizar ameaças locais ou em nuvem. Orquestre rapidamente ações e repostas a essas ameaças sem migrar seus dados.

A Red Hat e a Zettaset ajudam você a proteger dados em implantações híbridas, on-premises ou em nuvem, evitando que sejam roubados, mas sem interferir no processo DevSecOps. O XCrypt Kubernetes Encryption for OpenShift e o Zettaset Encryption Management Console oferecem gerenciamento unificado de criptografia para vários clusters.

A integração do OpenShift com o Thales Luna HSMs assegura que as aplicações conteinerizadas possam aproveitar a proteção fornecida pela HSM a todo o ciclo de vida essencial, acelerar as operações de criptografia e se beneficiar da segurança FIPS 140-2 nível 3 de acordo com as regulamentações governamentais e do setor.

Runtime

A Red Hat e a Aqua Security ajudam você a gerenciar e escalar suas cargas de trabalho nativas em nuvem com mais segurança na infraestrutura local, híbrida e em nuvem. O Aqua Cloud Native Security Platform integra-se ao Red Hat OpenShift para oferecer gerenciamento de vulnerabilidades com base em riscos, proteção detalhada do runtime e segurança e conformidade abrangentes da infraestrutura.

A Red Hat e a Sysdig ajudam empresas a adotar rapidamente abordagens nativas em nuvem. O Sysdig Secure DevOps Platform, Sysdig Secure e Sysdig Monitor usam o Red Hat OpenShift e o Red Hat Advanced Cluster Management for Kubernetes para oferecer segurança, conformidade e monitoramento unificados para ambientes privados, híbridos e de multicloud.

A Red Hat e a Palo Alto Networks auxiliam na proteção do ambiente com segurança e conformidade nativas em nuvem em todo o ciclo de vida de desenvolvimento. O Prisma Cloud, da Palo Alto Networks, usa o Red Hat OpenShift para oferecer gerenciamento de postura de segurança em nuvem (CSPM) abrangente e proteção da carga de trabalho na nuvem (CWO) para suas implantações.

A plataforma Falcon da CrowdStrike detecta e impede padrões de comportamento malicioso dos principais tipos de inteligência de ameaças, evitando assim violações no OpenShift. Profunda visibilidade a imagens de container, eventos de runtime e configurações de implantação, além de proteção para endpoints, contas na nuvem e identidade, proporcionam uma solução consolidada para a segurança empresarial.

Monitoramento

Detecção de eventos de segurança e correlação com ciclo de vida e ferramentas DevSecOps. Eventos de segurança acontecem durante a produção de uma aplicação. A Splunk consegue correlacioná-los à aplicação, ao desenvolvedor, à equipe e às ferramentas usadas para oferecer uma correção mais rápida.

A Red Hat e a Sysdig ajudam empresas a adotar rapidamente abordagens nativas em nuvem. O Sysdig Secure DevOps Platform, Sysdig Secure e Sysdig Monitor usam o Red Hat OpenShift e o Red Hat Advanced Cluster Management for Kubernetes para oferecer segurança, conformidade e monitoramento unificados para ambientes privados, híbridos e de multicloud.

A Red Hat e a Aqua Security ajudam você a gerenciar e escalar suas cargas de trabalho nativas em nuvem com mais segurança na infraestrutura local, híbrida e em nuvem. O Aqua Cloud Native Security Platform integra-se ao Red Hat OpenShift para oferecer gerenciamento de vulnerabilidades com base em riscos, proteção detalhada do runtime e segurança e conformidade abrangentes da infraestrutura.

A Red Hat e a Palo Alto Networks auxiliam na proteção do ambiente com segurança e conformidade nativas em nuvem em todo o ciclo de vida de desenvolvimento. O Prisma Cloud, da Palo Alto Networks, usa o Red Hat OpenShift para oferecer gerenciamento de postura de segurança em nuvem (CSPM) abrangente e proteção da carga de trabalho na nuvem (CWO) para suas implantações.

A plataforma Falcon da CrowdStrike detecta e impede padrões de comportamento malicioso dos principais tipos de inteligência de ameaças, evitando assim violações no OpenShift. Profunda visibilidade a imagens de container, eventos de runtime e configurações de implantação, além de proteção para endpoints, contas na nuvem e identidade, proporcionam uma solução consolidada para a segurança empresarial.

Correção

Capacite os desenvolvedores para facilitar a identificação e correção de vulnerabilidades em containers e aplicações Kubernetes, incluindo o Red Hat OpenShift. O Snyk Open Source automaticamente localiza, prioriza e corrige vulnerabilidades em dependências open source. O Snyk Code é uma ferramentea de teste estático de segurança de aplicações (SAST) reimaginada para desenvolvedores.

A Red Hat e a Palo Alto Networks auxiliam na proteção do ambiente com segurança e conformidade nativas em nuvem em todo o ciclo de vida de desenvolvimento. O Prisma Cloud, da Palo Alto Networks, usa o Red Hat OpenShift para oferecer gerenciamento de postura de segurança em nuvem (CSPM) abrangente e proteção da carga de trabalho na nuvem (CWO) para suas implantações.

Identifique ameaças ocultas, tome decisões mais conscientes baseadas em riscos e responda mais rápido às ciberameaças com uma plataforma de segurança virtual open source criada com o Red Hat OpenShift para implantação híbrida e multicloud. Conecte-se às fontes de dados existentes para gerar insights mais detalhados sobre as ameaças. Acesse ferramentas da IBM e de terceiros com segurança para localizar ameaças locais ou em nuvem. Orquestre rapidamente ações e repostas a essas ameaças sem migrar seus dados.

A plataforma Falcon da CrowdStrike detecta e impede padrões de comportamento malicioso dos principais tipos de inteligência de ameaças, evitando assim violações no OpenShift. Profunda visibilidade a imagens de container, eventos de runtime e configurações de implantação, além de proteção para endpoints, contas na nuvem e identidade, proporcionam uma solução consolidada para a segurança empresarial.

Rede

A Red Hat e a Tigera ajudam organizações a integrar segurança em seus ambientes Kubernetes e containers, monitorando, analisando e controlando o tráfego de rede. Com certificação do Red Hat OpenShift, a Calico Enterprise ajuda a operar, otimizar e proteger aplicações críticas em container nos ambientes de nuvem.

A Red Hat e a Palo Alto Networks ajudam você a bloquear ameaças e evitar movimentos laterais em sua rede na nuvem do Red Hat OpenShift. O Prisma Cloud, combinado com firewalls de última geração (NGFWs) das séries VM ou CN, oferece segurança de rede na nuvem com visibilidade e controles de rede de alta fidelidade.

A Red Hat e a Aqua ajudam a reduzir o impacto dos ataques. A integração da Aqua Cloud Native Application Protection Platform ao Red Hat OpenShift permite descobrir conexões de rede automaticamente e sugere regras contextuais de firewall para estabelecer conexões legítimas com base na identidade do serviço, URLs ou IPs. Além disso, bloqueia ou alerta sobre atividades de rede não autorizadas.

A Red Hat e a Sysdig ajudam você a implementar uma abordagem de confiança zero para segurança de containers, em que apenas a comunicação de rede necessária é permitida. Visualize toda a comunicação de rede entre pods, serviços e aplicações no Kubernetes. Reduza o tempo de implementação da segurança da rede de semanas para horas com a automação das políticas de rede do Kubernetes. Identifique atividades anômalas na rede rapidamente com a auditoria de todas as conexões de ou para cada processo.