概要

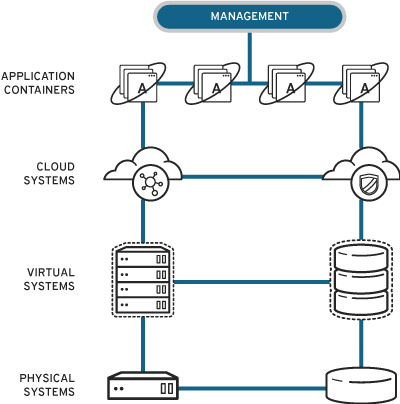

ハイブリッドクラウドのセキュリティとは、1 つ以上のクラウド (パブリックまたはプライベート) を含む IT 環境の全体で、一定のワークロード可搬性、オーケストレーション、管理を提供する IT アーキテクチャに関連するデータ、アプリケーション、およびインフラストラクチャを保護することです。

ハイブリッドクラウドを使うと、データ流出の危険性を低減できます。機密データや重要なデータはパブリッククラウドから除外し、同じ種類のリスクを持たないデータについてはクラウドのメリットを活用することができます。

セキュリティ強化のためにハイブリッドクラウドを選ぶ理由

ハイブリッドクラウドを利用すれば、企業はコンプライアンス、監査、ポリシー、セキュリティ要件などに基づいてワークロードとデータをどこに置くかを選択できます。

ハイブリッドクラウドを構成する各種の環境は、それぞれ別個のエンティティのままです。しかし、リソースとワークロードを伝送するためのコンテナまたは暗号化されたアプリケーション・プログラミング・インタフェース (API) を利用することで、これらのクラウド間の移行が容易になります。この別個ながらつながっているアーキテクチャにより、企業はクリティカルなワークロードをプライベートクラウドで、それほど機密性の高くないワークロードをパブリッククラウドで実行できます。この仕組みによってデータの露出を最小限に抑えることができ、企業は IT ポートフォリオを柔軟性の高いものにカスタマイズできます。

ハイブリッドクラウドのセキュリティの要素

ハイブリッドクラウドのセキュリティは、コンピュータのセキュリティと同様に、物理的、技術的、管理面の 3 つの要素があります。

物理的制御は、実際のハードウェアを保護します。ロック、ガード、監視カメラなどがこれに該当します。

技術的制御は、IT システム自体に組み込まれた保護対策で、暗号、ネットワーク認証、管理ソフトウェアなどがあります。ハイブリッドクラウドに対する強度が高いセキュリティの多くが、技術的制御です。

管理面の制御は、トレーニングや災害計画など、セキュリティを強化するように人々の行動を導くプログラムです。

ハイブリッドクラウドのセキュリティに対する物理的制御

ハイブリッドクラウドは複数の拠点にまたがることがあり、物理的セキュリティは特に困難です。すべてのマシンを囲む境界を築いてドアを閉めるという方法は不可能です。

パブリッククラウドなどの共有リソースの場合、クラウドプロバイダーとサービスレベル契約 (SLA) を締結して、満たすべき物理的セキュリティ基準を定義することができます。たとえば、あるパブリッククラウド・プロバイダーでは政府機関の顧客と、物理的ハードウェアにアクセスできる人物を制限する契約を締結しています。

しかし優れた SLA であっても、パブリッククラウド・プロバイダーを利用している限り、一定レベルの制御は諦めなくてはなりません。すると、他のセキュリティ制御の重要性が高まります。

ハイブリッドクラウドのセキュリティに対する技術的制御

技術的制御は、ハイブリッドクラウドのセキュリティの中心となるものです。ハイブリッドクラウドを一元管理すると、技術的制御の実装が容易になります。

ハイブリッドクラウド・ツールボックスの中でも強力な技術的制御として、暗号、自動化、オーケストレーション、アクセス制御、エンドポイント・セキュリティが挙げられます。

暗号化

暗号により、物理的マシンが侵害された場合でも、読み取り可能なデータが流出するリスクが大幅に削減されます。

保管されているデータと移動中のデータは暗号化できます。その方法をご紹介します。

保管されているデータの保護

フルディスク (パーティション) 暗号化で、コンピュータがオフになっているときのデータを保護します。ハードドライブのパーティションを一括して暗号化できる、Linux Unified Key Setup-on-disk (LUSK) 形式を試してください。

ハードウェア暗号化は、ハードドライブを不正アクセスから保護します。暗号化キーを保管するハードウェアチップである Trusted Platform Module (TPM) を試してください。TPM を有効にすると、ユーザーのログインが認証されるまで、ハードドライブはロックされます。

パスワードを手動で入力せずに、ルートボリュームを暗号化します。高度に自動化されたクラウド環境が構築されている場合、自動化された暗号化を基盤として構築します。Linux を使用している場合、物理マシンと仮想マシンの両方で機能する Network Bound Disk Encryption (NBDE) を検討してください。追加:TPM を NBDE の一部に取り込んで、セキュリティを 2 層にします (NMDE はネットワーク化された環境を保護し、TPM はオンプレミスで機能します)。

移動中のデータの保護

ネットワークセッションを暗号化します。移動中のデータのほうが、傍受や改変のリスクがはるかに高くなります。暗号化を使用するインターネットプロトコルを拡張した Internet Protocol Security (IPsec) を検討してください。

セキュリティ規格を実装済みの製品を選択します。暗号化モジュールを使用して高リスクデータを保護する、Federal Information Processing Standard (FIPS) Publication 140-2 をサポートする製品を検討します。

自動化

自動化がなぜハイブリッドクラウドと相性が良いかを理解するには、手動での監視とパッチ適用の欠点を考えてみましょう。

セキュリティとコンプライアンスを手動で監視すると、メリットよりもリスクのほうが高くなりがちです。パッチ適用や構成管理を手動で行うと、実装に時間差ができるという危険があります。また、セルフサービスシステムの実装もさらに困難になります。セキュリティ侵害があれば、手作業によるパッチ適用や構成の記録が失われる危険があり、チーム内で衝突や非難が生じかねません。さらに、手動プロセスは得てしてミスが発生しやすく、時間もかかります。

それに対して自動化は、事後対策ではなく、リスクに先回りできます。自動化によって、ルール設定、共有、プロセス検証の能力が手に入り、最終的にはセキュリティ監査に合格しやすくなります。ハイブリッドクラウド環境を評価する際は、以下のプロセスの自動化を考慮に入れてください。

環境の監視

コンプライアンスのチェック

パッチの実装

カスタムまたは規制のセキュリティベースラインの実装

オーケストレーション

クラウド・オーケストレーションはさらに一歩先を進みます。例えるなら、自動化は具体的な材料を定義するもので、オーケストレーションはそれらの材料を使った料理本のレシピと考えられます。

オーケストレーションによって、クラウドリソースとそのソフトウェア・コンポーネントを 1 つのユニットとして管理して、テンプレートを通じて反復可能な自動化された方法でデプロイできます。

オーケストレーションがセキュリティにもたらす最大のメリットは、標準化です。クラウドの柔軟性を損なうことなく、デプロイされたシステムをセキュリティとコンプライアンスの基準に準拠させておくことができます。

アクセス制御

ハイブリッドクラウドではアクセス制御も使用します。ユーザーアカウントを必要な権限だけに制限し、2 要素認証を要求することも検討に値します。仮想プライベートネットワーク (VPN) に接続するユーザーへのアクセス権を制限すると、セキュリティ基準の維持にも役立ちます。

エンドポイント・セキュリティ

エンドポイント・セキュリティは多くの場合、ユーザーのスマートフォン、タブレット、コンピュータが紛失、盗難、またはハッキングにあった場合に、ソフトウェアを使用してリモートでアクセスを無効にしたり機密データを消去したりすることを指します。

ユーザーはどこからでも個人デバイスを使ってハイブリッドクラウドに接続できるので、エンドポイント・セキュリティの持つ制御力は不可欠です。個人ユーザーへのフィッシング攻撃や個人デバイスを侵害するマルウェアを使って、システムを標的とした攻撃を受けることも考えられます。

ここでは技術的制御に分類していますが、エンドポイント・セキュリティでは物理的、技術的、管理面の制御を組み合わせて導入しています。物理デバイスの安全を確保し、技術的制御を使用してデバイスが悪意のある人物の手に渡った場合のリスクを抑制し、ユーザーに適切なセキュリティ対策を指導します。

ハイブリッドクラウドのセキュリティに対する管理面の制御

最後の要素はハイブリッドクラウドのセキュリティに対する管理面の制御で、人的要素で構成されます。ハイブリッドクラウド環境ではあらゆるものが接続されているので、セキュリティは各ユーザーの責任になります。

災害に対する準備や復旧は、管理面の制御の一例です。ハイブリッドクラウドの一部がオフラインになった場合、誰がどのような対策を取るのか、データリカバリーのプロトコルは規定されているのかなどが該当します。

ハイブリッド・アーキテクチャには、管理面の制御にとって大きな利点があります。リソースがオンサイトとオフサイトのハードウェアに分散されていれば、バックアップと冗長性を任意で選択することができます。パブリッククラウドとプライベートクラウドを組み合わせたハイブリッドクラウドでは、プライベートのデータセンター・クラウドにあるシステムに障害が発生した場合、パブリッククラウドにフェイルオーバーできます。

IT セキュリティは一日にしてならず

IT セキュリティには時間がかかり、反復して取り組む必要があります。セキュリティの状況は日々変化しています。完璧なセキュリティ (そもそも存在しませんが) を手に入れようとやっきになるのではなく、事態を改善することに注力し、合理的で考え抜かれた措置を取って、現在のセキュリティをこれまでよりも強化します。